Hoy, la OFAC anunció sanciones contra tres grupos cibernéticos maliciosos patrocinados por Corea del Norte responsables de la actividad cibernética en infraestructura crítica.

Las acciones de hoy identifican a los grupos de piratería de Corea del Norte comúnmente conocidos dentro de la industria privada de ciberseguridad global como «Grupo Lazarus», «Bluenoroff» y «Andariel» como agencias, instrumentos o entidades controladas del Gobierno de Corea del Norte de conformidad con la Orden Ejecutiva (EO ) 13722, en función de su relación con la Oficina General de Reconocimiento (RGB).

Lazarus Group, Bluenoroff y Andariel están controlados por RGB designado por Estados Unidos y las Naciones Unidas (ONU), que es la principal oficina de inteligencia de Corea del Norte.

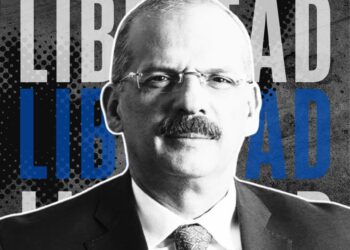

«El Tesoro está tomando medidas contra los grupos de piratería de Corea del Norte que han estado perpetrando ataques cibernéticos para apoyar programas de armas y misiles ilícitos», dijo Sigal Mandelker, subsecretario del Tesoro para el Terrorismo y la Inteligencia Financiera. «Continuaremos aplicando las sanciones existentes de Estados Unidos y la ONU contra Corea del Norte y trabajaremos con la comunidad internacional para mejorar la ciberseguridad de las redes financieras».

ACTIVIDAD CIBERNÉTICA MALICIOSA DE LAZARUS GROUP, BLUENOROFF Y ANDARIEL

Lazarus Group apunta a instituciones como el gobierno, el ejército, las finanzas, la fabricación, la publicación, los medios de comunicación, el entretenimiento y las compañías navieras internacionales, así como a la infraestructura crítica, utilizando tácticas como el ciberespionaje, el robo de datos, los robos monetarios y las operaciones destructivas de malware.

Creado por el Gobierno de Corea del Norte a principios de 2007, este grupo cibernético malicioso está subordinado al 110. ° Centro de Investigación, 3. ° Oficina de la RGB. La 3ª Oficina también se conoce como la 3ª Oficina de Vigilancia Técnica y es responsable de las operaciones cibernéticas de Corea del Norte.

Además del papel del RGB como la principal entidad responsable de las actividades cibernéticas maliciosas de Corea del Norte, el RGB también es la principal agencia de inteligencia de Corea del Norte y está involucrado en el comercio de armas de Corea del Norte. El RGB fue designado por OFAC el 2 de enero, 2015 de conformidad con EO 13687 por ser una entidad controlada del Gobierno de Corea del Norte.

El RGB también se incluyó en el anexo de EO 13551 el 30 de agosto de 2010. La ONU también designó el RGB el 2 de marzo de 2016.

Lazarus Group estuvo involucrado en el destructivo ataque de ransomware WannaCry 2.0 que Estados Unidos, Australia, Canadá, Nueva Zelanda y el Reino Unido atribuyeron públicamente a Corea del Norte en diciembre de 2017. Dinamarca y Japón emitieron declaraciones de apoyo y varias compañías estadounidenses tomaron medidas independientes para interrumpir La actividad cibernética de Corea del Norte. WannaCry afectó al menos a 150 países de todo el mundo y apagó aproximadamente trescientos mil computadoras. Entre las víctimas identificadas públicamente se encontraba el Servicio Nacional de Salud (NHS) del Reino Unido (UK). Aproximadamente un tercio de los hospitales de atención secundaria del Reino Unido, hospitales que proporcionan unidades de cuidados intensivos y otros servicios de emergencia, y el ocho por ciento de las prácticas médicas generales en el Reino Unido quedaron paralizados por el ataque de ransomware, lo que provocó la cancelación de más de 19, 000 citas y finalmente le costó al NHS más de $ 112 millones, lo que lo convierte en el mayor brote de ransomware conocido en la historia. Lazarus Group también fue directamente responsable de los conocidos ataques cibernéticos de 2014 de Sony Pictures Entertainment (SPE).

Hoy también se designan dos subgrupos del Grupo Lazarus, el primero de los cuales es conocido como Bluenoroff por muchas firmas de seguridad privadas. Bluenoroff fue formado por el gobierno de Corea del Norte para obtener ingresos ilícitamente en respuesta al aumento de las sanciones mundiales. Bluenoroff realiza actividades cibernéticas maliciosas en forma de atracos cibernéticos contra instituciones financieras extranjeras en nombre del régimen de Corea del Norte para generar ingresos, en parte, por sus crecientes programas de armas nucleares y misiles balísticos. Las empresas de ciberseguridad se dieron cuenta por primera vez de este grupo ya en 2014, cuando los esfuerzos cibernéticos de Corea del Norte comenzaron a centrarse en el beneficio financiero además de obtener información militar, desestabilizar redes o intimidar a los adversarios. Según informes de la industria y la prensa, para 2018, Bluenoroff había intentado robar más de $ 1.

According to cyber security firms, typically through phishing and backdoor intrusions, Bluenoroff conducted successful operations targeting more than 16 organizations across 11 countries, including the SWIFT messaging system, financial institutions, and cryptocurrency exchanges. In one of Bluenoroff’s most notorious cyber activities, the hacking group worked jointly with Lazarus Group to steal approximately $80 million dollars from the Central Bank of Bangladesh’s New York Federal Reserve account. By leveraging malware similar to that seen in the SPE cyber attack, Bluenoroff and Lazarus Group made over 36 large fund transfer requests using stolen SWIFT credentials in an attempt to steal a total of $851 million before a typographical error alerted personnel to prevent the additional funds from being stolen.

El segundo subgrupo del Grupo Lazarus designado hoy es Andariel. Se enfoca en realizar operaciones cibernéticas maliciosas en negocios extranjeros, agencias gubernamentales, infraestructura de servicios financieros, corporaciones privadas y negocios, así como en la industria de defensa.

Las empresas de ciberseguridad notaron por primera vez a Andariel alrededor de 2015 e informaron que Andariel ejecuta constantemente el cibercrimen para generar ingresos y ataca al gobierno y la infraestructura de Corea del Sur para recopilar información y crear desorden.

Específicamente, Andariel fue observado por empresas de seguridad cibernética que intentaban robar información de tarjetas bancarias pirateando cajeros automáticos para retirar efectivo o robar información de clientes para luego vender en el mercado negro. Andariel también es responsable de desarrollar y crear malware único para hackear sitios de póker y juegos de apuestas en línea para robar dinero en efectivo.

Según informes de la industria y la prensa, más allá de sus esfuerzos criminales, Andariel continúa realizando actividades cibernéticas maliciosas contra el personal del gobierno de Corea del Sur y el ejército de Corea del Sur en un esfuerzo por reunir información.

Un caso detectado en septiembre de 2016 fue una intrusión cibernética en la computadora personal del Ministro de Defensa de Corea del Sur en el cargo en ese momento y en la intranet del Ministerio de Defensa para extraer inteligencia de operaciones militares.

Además de las actividades cibernéticas maliciosas en instituciones financieras convencionales, gobiernos extranjeros, grandes empresas e infraestructura, las operaciones cibernéticas de Corea del Norte también se dirigen a proveedores de activos virtuales e intercambios de criptomonedas para posiblemente ayudar a ofuscar las fuentes de ingresos y los robos cibernéticos que también potencialmente financian a Corea del Norte ADM y programas de misiles balísticos.

Según informes de la industria y la prensa, estos tres grupos de piratería patrocinados por el estado probablemente robaron alrededor de $ 571 millones solo en criptomonedas, de cinco intercambios en Asia entre enero de 2017 y septiembre de 2018.

ESFUERZOS DEL GOBIERNO DE EE. UU. PARA COMBATIR LAS AMENAZAS CIBERNÉTICAS DE COREA DEL NORTE

Por separado, la Agencia de Seguridad de la Ciberseguridad e Infraestructura del Departamento de Seguridad Nacional (CISA) y el Comando Cibernético de los EE. UU. (USCYBERCOM) han trabajado en conjunto en los últimos meses para divulgar muestras de malware a la industria de la ciberseguridad privada, varias de las cuales fueron luego atribuidas a los ciber-actores norcoreanos. , como parte de un esfuerzo continuo para proteger el sistema financiero de EE. UU. y otras infraestructuras críticas, así como para tener el mayor impacto en la mejora de la seguridad global.

Esto, junto con la acción de la OFAC de hoy, es un ejemplo de un enfoque de todo el gobierno para defender y proteger contra una creciente amenaza cibernética de Corea del Norte y es un paso más en la persistente visión de compromiso establecida por USCYBERCOM.

Como resultado de la acción de hoy, todos los bienes e intereses en la propiedad de estas entidades, y de cualquier entidad que sea propiedad, directa o indirectamente, del 50 por ciento o más de las entidades designadas, que se encuentran en los Estados Unidos o en posesión o control de los estadounidenses están bloqueados y deben ser reportados a la OFAC.

Las regulaciones de la OFAC generalmente prohíben todos los tratos de personas estadounidenses o dentro (o en tránsito) de los Estados Unidos que involucren cualquier propiedad o interés en la propiedad de personas bloqueadas o designadas.

Además, las personas que realizan ciertas transacciones con las entidades designadas hoy pueden verse expuestas a la designación. Además, cualquier institución financiera extranjera que, a sabiendas, facilite una transacción significativa o brinde servicios financieros significativos para cualquiera de las entidades designadas hoy en día, podría estar sujeta a la cuenta de corresponsal de los EE. UU. Oa sanciones pagaderas.

Información sobre las entidades designadas hoy.

ALD/Treasury.gov