La decisión llega luego de que se dieran a conocer múltiples fallas de seguridad en esta plataforma. Space X, fundada por Elon Musk, también tomó esta decisión hace unos días.

Antilavadodedinero / infobae.com

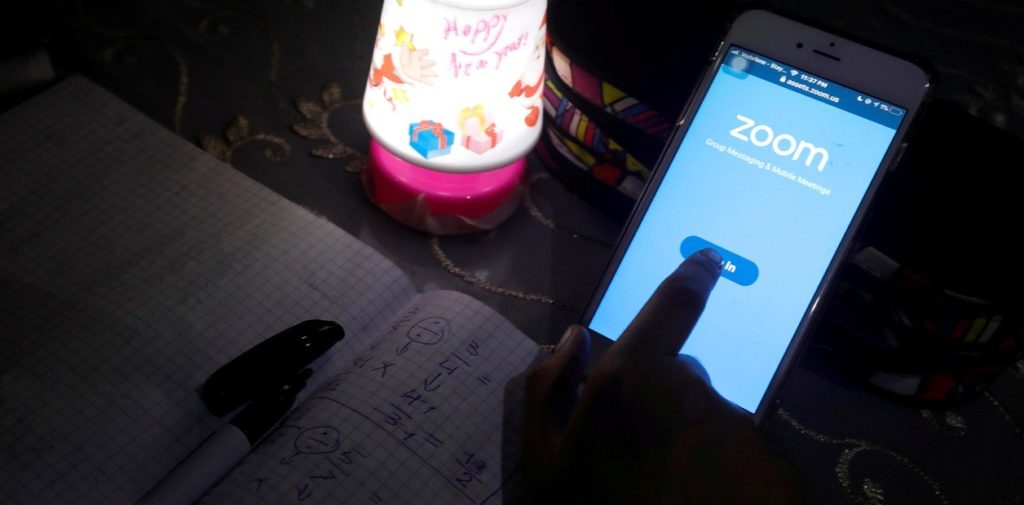

Google prohibió el uso de la plataforma Zoom a sus empleados a raíz de las múltiples vulnerabilidades que fueron reportadas en el servicio que, desde que se comenzó a implementar la cuarentena en gran parte del mundo llegó a concentrar 200 videollamadas por día.

La compañía envió un correo a sus empleados, la semana pasada diciéndoles que el software de Zoom dejaría de funcionar en las máquinas laborales, provistas por Google. Pero sí podrán continuar utilizando este servicio por medio de la app en sus móviles o bien desde el navegador.

“Nuestro equipo de seguridad informó a los empleados que utilizan Zoom Desktop Client que ya no se ejecutará en computadoras corporativas, ya que no cumple con nuestros estándares de seguridad para las aplicaciones utilizadas por nuestros empleados. Los empleados que han estado utilizando Zoom para mantenerse en contacto con familiares y amigos pueden continuar haciéndolo a través de un navegador web o un dispositivo móvil «, explicó un vocero de Google a The Verge.

Cabe recordar que no es la única compañía que les pidió a los empleados que dejen de utilizar Zoom por las fallas reportadas. En Space X, cuyo fundador es Elon Musk, tomaron la misma medida.

Dentro de las fallas reportadas, se descubrió que, en Windows, Zoom le permitiría a un atacante robar las credenciales de acceso de los usuarios que hacen clic en un enlace para unirse a una reunión. Esto se debe a que, en este sistema operativo, Zoom es vulnerable a la inyección de ruta UNC en la función de chat. Todas las versiones para Windows hasta la 4.6.8 (19178.0323) son vulnerables.

También se identificaron agujeros de seguridad vinculados a macOS. En este sentido, se halló una vulnerabilidad de día cero en la cual se especifica que Zoom utiliza una técnica “sombría” para instalar la aplicación de Mac sin interacción del usuario.

Un atacante local con privilegios de usuario de bajo nivel podría inyectar al instalador de Zoom código malicioso para obtener el nivel más alto de privilegios de usuario, es decir para ser usuario root.

Hay otro error en la aplicación par MacOS, que explota una falla en cómo Zoom maneja la cámara web y el micrófono en MacOS. Zoom, como cualquier aplicación que necesita acceso a la cámara web y el micrófono, primero requiere el consentimiento del usuario. Un atacante podría inyectar código malicioso en Zoom para engañarlo y obtener acceso a la cámara web y al micrófono sin autorización del usuario.

También se dieron a conocer algunas intromisiones sin permiso a reuniones virtuales que se dieron a llamar “Zoombombing”. Usualmente son personas que ingresan insultando, proyectando contenido de sus propias pantallas o buscando interrumpir de algún modo los encuentros. Esto ocurre porque los números de ID de las reuniones son muy fáciles de adivinar, por eso es vital que lo usuarios pongan contraseñas a los encuentros, además deberían hacer ajustes en la configuración para que nadie más que el anfitrión pueda compartir pantalla, o usar el micrófono.

Otro problema que se encontró es que las videollamadas no tienen cifrado de extremo a extremo, como ocurre en WhatsApp por ejemplo. El cifrado que ofrece Zoom es entre los usuarios y sus servidores.