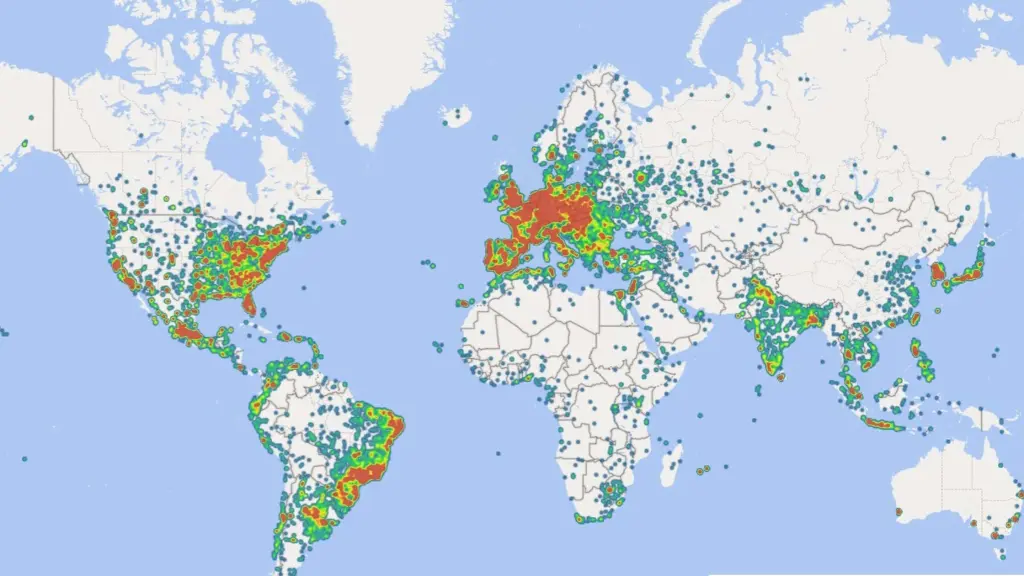

Las herramientas y virus que utilizan los ciberdelincuentes para robar datos personales como claves financieras circulan por la red como un servicio más. Entre el 16 de marzo y el 16 de mayo de este año, Microsoft detectó este malware en más de 394.000 ordenadores de todo el mundo. Un claro ejemplo de la magnitud que ha alcanzado este problema al que se enfrentan gobiernos, empresas y usuarios.

Conocido como Lumma stealer, este malware se usa para robar contraseñas, tarjetas de crédito, cuentas bancarias y criptomonedas. Los delincuentes lo usan para robar cuentas bancarias o pedir rescates, además de interrumpir servicios críticos.

La empresa responsable de Windows ha colaborado con las fuerzas del orden y otras empresas del sector para desmantelar esta red del cibercrimen. Una de las medidas ha sido cortar la comunicación entre la herramienta maliciosa y las víctimas.

Imagen de uno de los dominios confiscados en la campaña contra el malware Lumma Microsoft Omicrono

Además, más de 1.300 dominios de internet han sido confiscados y transferidos a Microsoft. La Europol ha intervenido 300 dominios, que se han redirigido a la empresa tecnológica. También han colaborado en la limpieza empresas de ciberseguridad como ESET, Bitsight, Lumen, Cloudflare, CleanDNS y GMO Registry.

Todas estas acciones tienen como objetivo reforzar la seguridad de los servicios de la compañía, así como ayudar a las autoridades de cada país a seguir rastreando, investigando y remediando esta amenaza global.

Virus a la venta

Lumma es un claro ejemplo de cómo el cibercrimen se ha convertido en un amplio mercado que da la vuelta al mundo. Consiste en un malware como servicio (MaaS), que se comercializa y vende a través de foros clandestinos. En una entrevista de noviembre de 2023, la propia banda aseguró tener hasta 400 clientes activos.

Microsoft estima que lleva en circulación desde 2022 y en este tiempo, sus desarrolladores han lanzado actualizaciones para mejorar sus capacidades. «Lumma es fácil de distribuir, difícil de detectar y puede programarse para eludir ciertas defensas de seguridad», indica Microsoft en un comunicado.

El malware suplanta la identidad de marcas de confianza. Se distribuye a través de correos electrónicos o anuncios online, técnicas conocidas como phishing o malvertising, respectivamente. Esta es la primera fase del ataque, cuando el equipo es infectado.

Una vez Lumma está dentro del sistema, funciona como un programa malicioso de robo de credenciales. Es decir, quienes adquieren en estos foros Lumma, suelen tener como objetivo monetizar la información robada.

Esos datos se explotan con diversos fines. Por ejemplo, una de las campañas de cibercrimen detectadas, utilizaba la marca Booking para infectar los sistemas y terminaba cometiendo fraudes y robos financieros. Sin embargo, Lumma también se usa para acceder con esas credenciales a empresas y sectores críticos en la sociedad.

Microsoft sitúa a los responsables de Lumma en Rusia. Bajo el alias de «Shamel» comercializa este programa a través de canales de Telegram y foros rusos. Como muestra la imagen, dependiendo del servicio que adquiera un ciberdelincuente, puede crear sus propias versiones del malware, añadir herramientas para ocultarlo y distribuirlo, y rastrear la información robada a través de un portal en línea.

noticias