El presidente de Costa Rica, Rodrigo Chaves, ha declarado una emergencia nacional luego de los ataques cibernéticos del grupo de ransomware Conti en múltiples organismos gubernamentales.

Antilavadodedinero / bleepingcomputer

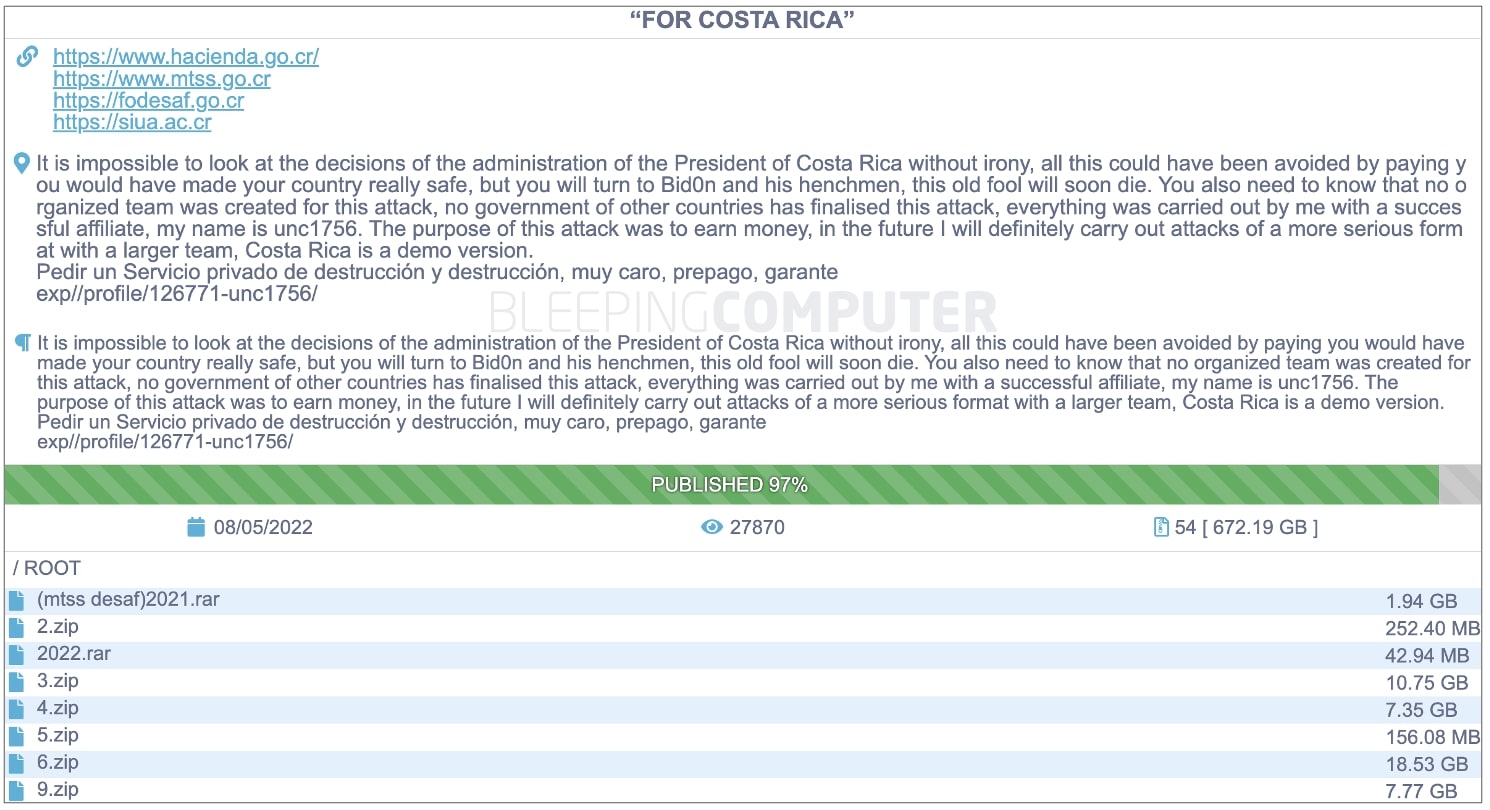

BleepingComputer también observó que Conti publicó la mayor parte del volcado de 672 GB que parece contener datos pertenecientes a las agencias gubernamentales de Costa Rica.

La declaración fue promulgada por Chaves el domingo 8 de mayo, el mismo día en que el economista y exministro de Hacienda se convirtió efectivamente en el presidente número 49 y actual del país.

El domingo 8 de mayo, el recién elegido presidente de Costa Rica, Chaves, declaró una emergencia nacional citando como motivo los continuos ataques del ransomware Conti.

Conti ransomware había reclamado originalmente un ataque de ransomware contra entidades gubernamentales de Costa Rica el mes pasado.

La agencia de salud pública del país, la Caja Costarricense del Seguro Social (CCSS), había declarado anteriormente que «se está realizando una revisión de seguridad perimetral en el Conti Ransomware, para verificar y prevenir posibles ataques a nivel de la CCSS».

BleepingComputer observó que, a partir de ayer, el sitio de fuga de datos de Conti se había actualizado para indicar que el grupo había filtrado el 97 % del volcado de datos de 672 GB que supuestamente contenía información robada de agencias gubernamentales:

El organismo público que primero sufrió daños por el ciberataque de Conti es el Ministerio de Hacienda, que aún no ha evaluado completamente el alcance del incidente de seguridad o en qué medida se han visto afectados los sistemas de información, pagos y aduanas de los contribuyentes.

Conti exigió anteriormente un rescate de $ 10 millones del Ministerio que el gobierno se negó a pagar , según Swissinfo.ch.

El sitio de filtración de Conti actualmente enumera el siguiente gobierno supuestamente afectado por el ataque, según lo visto por BleepingComputer:

- Ministerio de Hacienda de Costa Rica, Ministerio de Hacienda

- Ministerio del Trabajo y Previsión Social, MTSS

- Fondo de Desarrollo Social y Asignaciones Familiares, FODESAF

- Sede Interuniversitaria de Alajuela, SIUA

BleepingComputer aún no ha analizado los datos filtrados, pero un análisis preliminar de un subconjunto muy pequeño de los datos filtrados muestra el código fuente y las bases de datos SQL que parecen ser de sitios web gubernamentales.

En lugar de atribuir este ataque cibernético a los piratas informáticos del estado-nación, el actor de amenazas de Conti «UNC1756», junto con su afiliado, se atribuyó la responsabilidad únicamente. El actor de amenazas ha amenazado con realizar futuros ataques de «una forma más grave».

El medio de comunicación Amelia Rueda que informó anteriormente sobre el desarrollo afirma que la ejecución del decreto No. 42542 del Presidente establece una emergencia:

“El ataque que está sufriendo Costa Rica por parte de ciberdelincuentes, ciberterroristas se declara emergencia nacional y estamos firmando este decreto, precisamente, para declarar estado de emergencia nacional en todo el sector público del Estado costarricense y permitir que nuestra sociedad responda a estos ataques como actos delictivos”, dijo el Presidente, acompañado de la Ministra de la Presidencia, Natalia Díaz, y el Ministro de Ciencia, Innovación, Tecnología y Telecomunicaciones (Micitt), Carlos Alvarado.

Desde el 18 de abril, los servicios digitales de Hacienda no están disponibles, lo que está afectando a todo el «sector productivo» debido a que se han interrumpido los trámites gubernamentales, las firmas y los sellos, informa Amelia Rueda.

“Firmamos el decreto para que el país se defienda del ataque criminal que nos están haciendo los ciberdelincuentes. Eso es un ataque a la Patria y firmamos el decreto para tener una mejor forma de defendernos”, agregó el presidente Chaves.

Otras agencias que se han visto afectadas por los ataques de Conti incluyen:

- Junta Administradora del Servicio Eléctrico de la provincia de Cartago (Jasec)

- El Ministerio de Ciencia, Innovación, Tecnología y Telecomunicaciones

- Instituto Meteorológico Nacional (IMN)

- Radiografia Costarricense (Racsa)

- Caja Costarricense del Seguro Social (CCSS).

Como informó BleepingComputer la semana pasada, el gobierno de EE. UU. está recompensando con hasta $ 15 millones a cualquiera que proporcione información que pueda conducir a la identificación y arrestos de los líderes y operadores del ransomware Conti.

El Departamento de Estado de EE. UU. se comprometió a ofrecer hasta $10 millones por información sobre la identidad y ubicación de los actores de la amenaza con una recompensa adicional de $5 millones por conducir al arresto y/o condena de las personas responsables de estos ataques.

Revisión del grupo de ransomware Conti

Conti es una operación de Ransomware-as-a-Service (RaaS) vinculada al grupo de ciberdelincuencia Wizard Spider de habla rusa (también conocido por otro malware notorio, incluidos Ryuk, TrickBot y BazarLoader).

Las víctimas de la pandilla de delitos cibernéticos incluyen al Ejecutivo del Servicio de Salud de Irlanda (HSE) y su Departamento de Salud (DoH) , y le piden al primero que pague un rescate de $ 20 millones .

El FBI también advirtió en mayo de 2021 que los operadores de Conti intentaron violar más de una docena de organizaciones de primeros auxilios y atención médica de EE . UU .

En agosto de 2021, un afiliado descontento filtró los materiales de capacitación de Conti , incluida información sobre uno de sus operadores, un manual sobre la implementación de varias herramientas maliciosas y numerosos documentos de ayuda supuestamente proporcionados a los afiliados del grupo.

Según analistas de varias empresas de ciberseguridad, Conti ahora administra varios negocios secundarios destinados a mantener sus operaciones de ransomware o pagar el acceso inicial a la red cuando sea necesario.

Una de esas operaciones paralelas es el grupo de extorsión de datos Karakurt, recientemente surgido, activo desde al menos junio de 2021 y recientemente vinculado a Conti por investigadores de Advanced Intelligence, Infinitum, Arctic Wolf, Northwave y Chainalysis, como el brazo de extorsión de datos de la banda de ciberdelincuencia.