Los piratas informáticos de Lazarus han usado ofertas de trabajo falsas en el pasado y en una operación reciente usaron malware disfrazado como un archivo PDF con detalles sobre un puesto en Coinbase.

Antilavadodedinero / bleepingcomputer

Los piratas informáticos norcoreanos del grupo Lazarus han estado utilizando un ejecutable malicioso firmado para macOS para hacerse pasar por Coinbase y atraer a los empleados del sector de la tecnología financiera.

Si bien no sorprende que se dirijan a los trabajadores de las empresas de Web3, los detalles sobre esta campaña específica de ingeniería social hasta ahora se limitaban al malware para la plataforma Windows.

El nombre del documento falso era «Coinbase_online_careers_2022_07». Cuando se inicia, muestra el PDF de señuelo anterior y carga una DLL maliciosa que, en última instancia, permite que el actor de amenazas envíe comandos al dispositivo infectado.

Los investigadores de seguridad de la empresa de ciberseguridad ESET descubrieron que los piratas informáticos también tenían malware listo para los sistemas macOS. Dijeron que el archivo malicioso está compilado para Mac con silicio Intel y Apple, lo que significa que los usuarios de modelos más antiguos y más nuevos fueron atacados.

En un hilo en Twitter, señalan que el malware suelta tres archivos:

- el paquete FinderFontsUpdater.app

- el descargador safarifontagent

- un PDF de señuelo llamado «Coinbase_online_careers_2022_07» PDF (igual que el malware de Windows)

El año pasado se identificó una campaña similar dirigida a usuarios de macOS y atribuida a Lazarus . El actor de amenazas se basó en la misma táctica de ingeniería social de oferta de trabajo falsa, pero usó un PDF diferente.

ESET vinculó el reciente malware para macOS con Operation In(ter)ception , una campaña de Lazarus dirigida a organizaciones aeroespaciales y militares de alto perfil de manera similar.

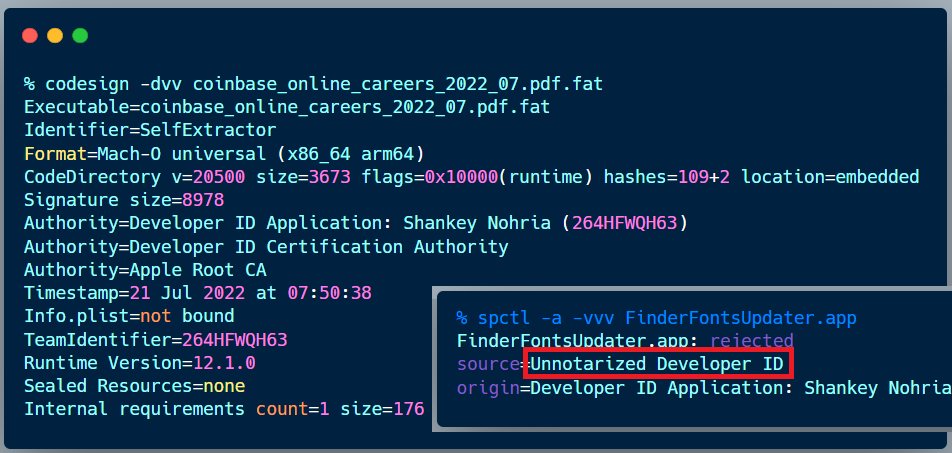

Al observar el malware macOS, los investigadores notaron que se firmó el 21 de julio (según el valor de la marca de tiempo) con un certificado emitido en febrero a un desarrollador con el nombre Shankey Nohria y el identificador de equipo 264HFWQH63.

El 12 de agosto, Apple no había revocado el certificado. Sin embargo, la aplicación maliciosa no fue certificada ante notario, un proceso automático que Apple usa para verificar el software en busca de componentes maliciosos.

fuente: ESET

En comparación con el malware anterior para macOS atribuido al grupo de piratas informáticos Lazarus, los investigadores de ESET observaron que el componente de descarga se conecta a un servidor de comando y control (C2) diferente, que ya no respondía en el momento del análisis.

Los grupos de piratas informáticos de Corea del Norte han estado vinculados durante mucho tiempo a la piratería de criptomonedas, así como al uso de ofertas de trabajo falsas en campañas de phishing con el objetivo de infectar objetivos de interés.