El grupo chino de hackers Winnti, también conocido como ‘APT41’ o ‘Wicked Spider’, apuntó al menos a 80 organizaciones el año pasado y logró violar las redes de al menos trece.

Antilavadodedinero / bleepingcomputer

Esto es según los investigadores de Group-IB, que han estado siguiendo las actividades de Wintti y describen 2021 como uno de los años más «intensos» para los piratas informáticos chinos.

Los investigadores dicen que Wintti se centró en empresas de desarrollo de software y hotelería en los EE. UU., una empresa de aviación en la India, entidades gubernamentales, de fabricación y de medios en Taiwán, e incluso proveedores de software en China.

Para facilitar sus campañas, Winnti también comprometió sitios web universitarios en el Reino Unido, Irlanda y Hong Kong, portales militares tailandeses y varios sitios pertenecientes al gobierno de la India.

Como parte de estas campañas, Winnti usó varios métodos en sus operaciones maliciosas, incluidos phishing, abrevaderos, ataques a la cadena de suministro y numerosas inyecciones de SQL.

Para encontrar vulnerabilidades en redes objetivo o propagarse lateralmente dentro de ellas, los actores de amenazas utilizaron una combinación de software básico y especializado, como Acunetix, Nmap, SQLmap, OneForAll, subdomain3, subDomainsBrute, Sublist3r y el «venerable» Cobalt Strike.

Ocultar sus balizas Cobalt Strike

Uno de los métodos de implementación exclusivos de Wintti para las balizas Cobalt Strike implicó ofuscar la carga útil en el host para evadir la detección por parte del software.

Según el informe de Group-IB , los piratas informáticos codifican la carga útil en base64 y la dividen en una gran cantidad de piezas más pequeñas que consisten en 775 caracteres, que luego se repiten en un archivo de texto llamado dns.txt

En algunos casos, se necesitaron 154 repeticiones de esta acción para escribir la carga útil en un archivo, pero en otros, Winnti aumentó el tamaño del fragmento a 1024 caracteres para reducir las iteraciones.

Para reconstruir el ejecutable Cobalt Strike y lanzarlo, los actores de amenazas usarían Certutil LOLBin como se describe a continuación:

certutil -decode C:\dns.txt C:\dns.exe

certutil -hashfile C:\dns.exe

copy C:\dns.exe C:\WINDOWS\dns.exe

move C:\dns.exe C:\windows\mciwave.exeOtro enfoque único relacionado con la implementación de Cobalt Strike por parte de Winnti es el uso de oyentes con más de 106 certificados SSL personalizados, que imitan a Microsoft, Facebook y Cloudflare.

Estos certificados aseguran que los oyentes en los servidores C2 solo aceptarán conexiones de las balizas plantadas, bloqueando a los investigadores entrometidos o piratas informáticos curiosos afuera.

Horas Laborales

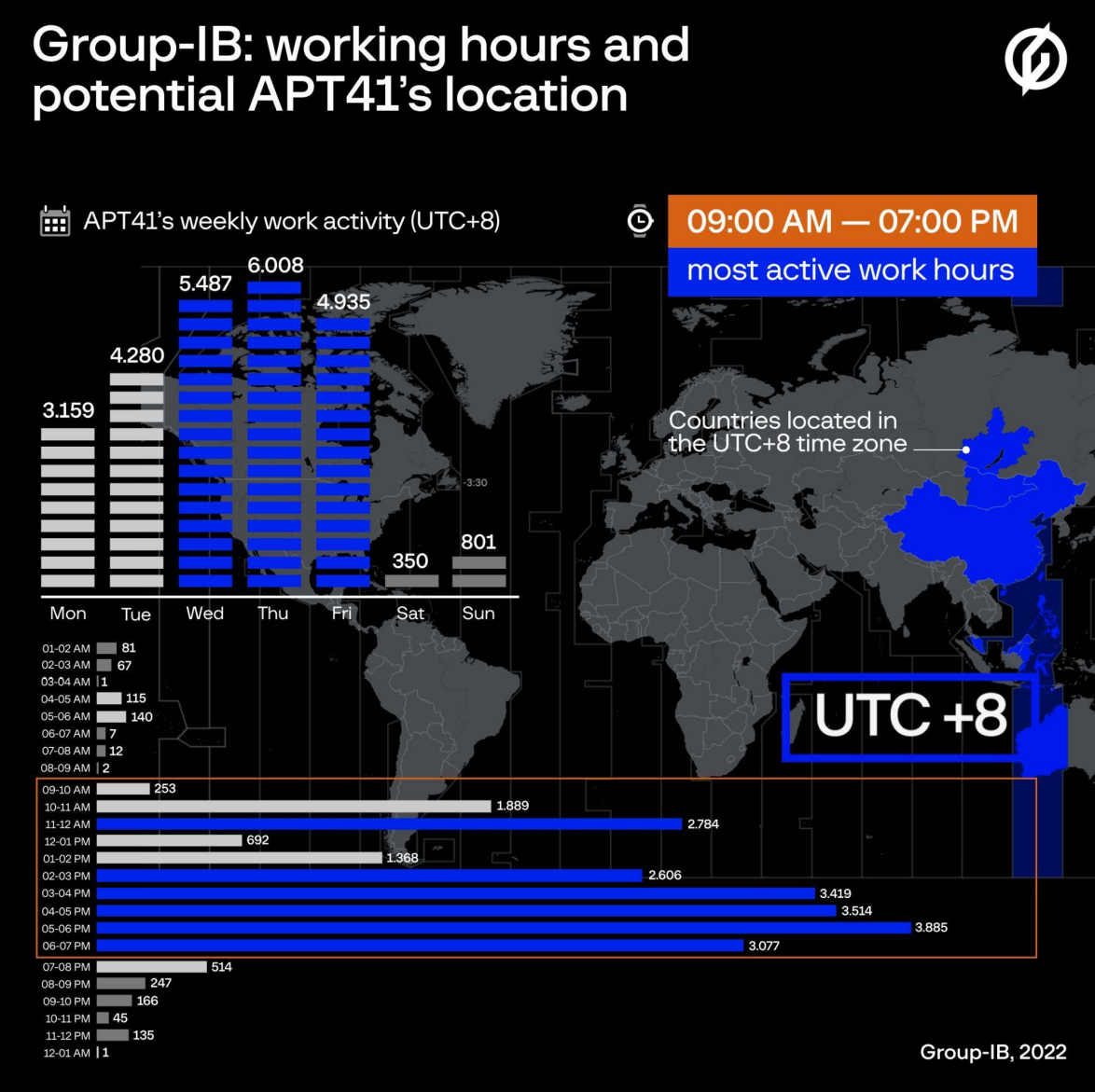

Habiendo rastreado la actividad del grupo de amenazas durante tanto tiempo, Group-IB está en condiciones de estimar la ubicación aproximada de los piratas informáticos en función de sus horas de trabajo, que tienden a seguir un horario definido.

El grupo comienza a trabajar a las 09:00 a. m. de la mañana y finaliza alrededor de las 07:00 p. m. de la tarde, en la zona horaria UTC+8.

Esto coloca al grupo de piratería en una buena posición para operaciones en tiempo real contra objetivos en Malasia, Singapur, Rusia, Australia y China.

En particular, Winnti registró muy pocas horas durante los fines de semana, aunque se observó cierta actividad los domingos, presumiblemente para realizar acciones que es poco probable que noten los equipos de TI con poco personal.

Acechando en las sombras

Incluso cuando los investigadores rastrean persistentemente las operaciones de Winnti, el sofisticado grupo chino permanece bien escondido y continúa sus operaciones de ciberespionaje sin obstáculos.

Sin embargo, el informe de Group-IB ayuda a llenar los vacíos, describiendo las tácticas, técnicas y procedimientos (TTP) del grupo de piratería y confirmando que Winnti se las arregla para seguir siendo esquivo.

En enero de 2022, los investigadores de Kaspersky descubrieron ‘MoonBounce’, un implante de firmware UEFI avanzado implementado por Winnti contra organizaciones de alto perfil.

En marzo de 2022, Mandiant informó que Winnti violó las redes gubernamentales en seis estados de EE. UU. utilizando vulnerabilidades de Cisco y Citrix.

En mayo de 2022, un informe de Cybereason descubrió mucho sobre el arsenal y los TTP (técnicas, tácticas y procedimientos) de Winnti después de mapear una operación previamente desconocida que ha estado en marcha desde al menos 2019 .