Un pirata informático rastreado como TA558 aumentó su actividad este año, ejecutando campañas de phishing dirigidas a múltiples hoteles y empresas en el espacio de la hospitalidad y los viajes.

Antilavadodedinero / bleepingcomputer

El actor de amenazas utiliza un conjunto de 15 familias de malware distintas, generalmente troyanos de acceso remoto (RAT), para obtener acceso a los sistemas de destino, realizar vigilancia, robar datos clave y, finalmente, desviar dinero de los clientes.

TA558 ha estado activo desde al menos 2018, pero Proofpoint ha visto recientemente un repunte en sus actividades, posiblemente relacionado con el repunte del turismo después de dos años de restricciones por el COVID-19.

Campañas recientes de TA558

En 2022, TA558 dejó de usar documentos con macros en sus correos electrónicos de phishing y adoptó archivos adjuntos RAR e ISO o URL incrustadas en los mensajes.

Se han visto cambios similares con otros actores de amenazas en respuesta a la decisión de Microsoft de bloquear las macros VBA y XL4 en Office, que los piratas informáticos históricamente usaron para cargar, colocar e instalar malware a través de documentos maliciosos.

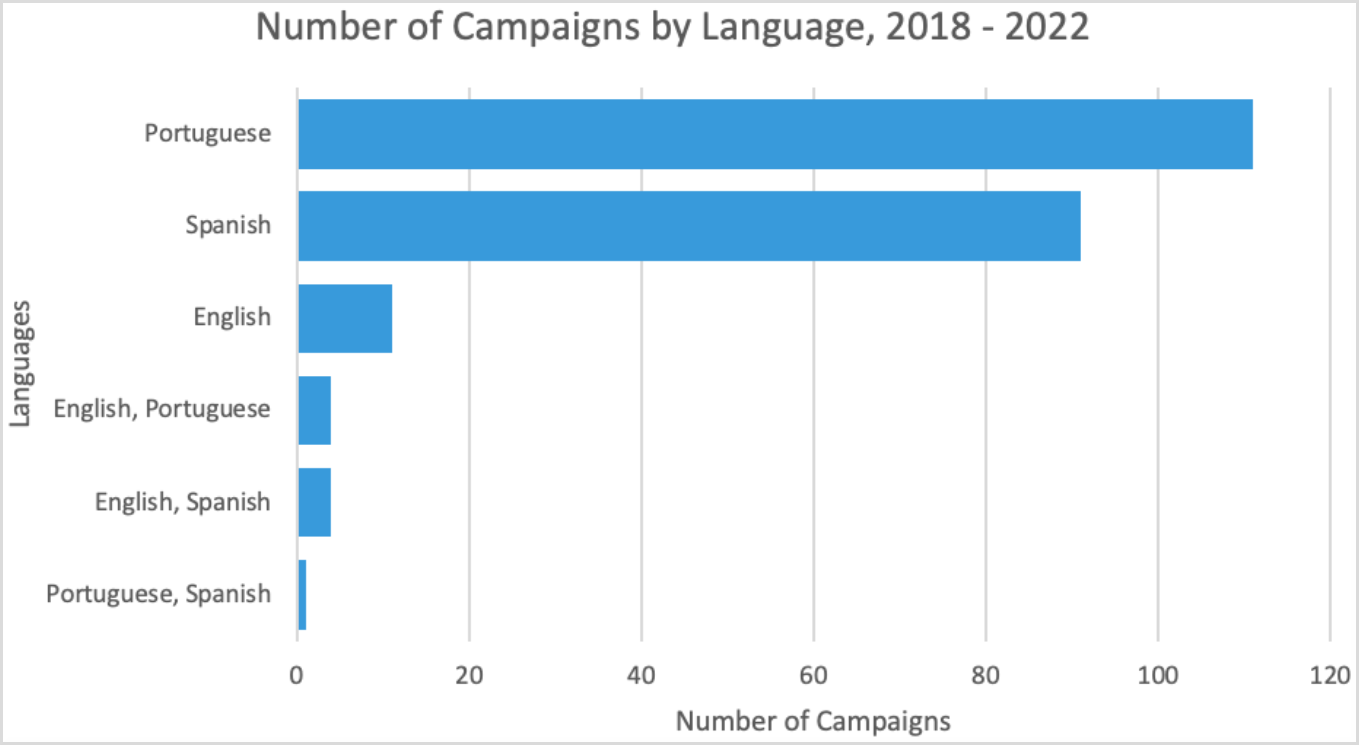

Los correos electrónicos de phishing que inician la cadena de infección están escritos en inglés, español y portugués y están dirigidos a empresas de América del Norte, Europa Occidental y América Latina.

Los temas de los correos electrónicos giran en torno a hacer una reserva en la organización de destino, simulando provenir de organizadores de conferencias, agentes de la oficina de turismo y otras fuentes que los destinatarios no pueden descartar fácilmente.

Las víctimas que hagan clic en la URL del cuerpo del mensaje, que supuestamente es un enlace de reserva, recibirán un archivo ISO de un recurso remoto.

El archivo contiene un archivo por lotes que inicia una secuencia de comandos de PowerShell que finalmente coloca la carga útil de RAT en la computadora de la víctima y crea una tarea programada para la persistencia.

.png)

En la mayoría de los casos que Proofpoint observó este año, la carga útil era AsyncRAT o Loda, mientras que Revenge RAT, XtremeRAT, CaptureTela y BluStealer también se implementaron a menor escala.

.png)

Por ejemplo, una campaña de 2022 usó señuelos de facturas de QuickBooks en lugar de reservas de habitaciones y eliminó Revenge RAT exclusivamente.

Habiendo comprometido los sistemas del hotel con malware RAT, TA558 se adentra más en la red para robar datos de clientes, almacenar detalles de tarjetas de crédito y modificar los sitios web orientados al cliente para desviar los pagos de reserva.

En julio de 2022, piratearon la cuenta de Booking.com de The Marino Boutique Hotel en Lisboa, Portugal, y el intruso robó 500 000 € en cuatro días a clientes desprevenidos que pagaron para reservar una habitación.

Si bien la participación de TA558, en ese caso, no se probó, coincide con los TTP del actor de amenazas y el alcance de la orientación y al menos brinda un ejemplo de cómo podrían monetizar su acceso a los sistemas del hotel.

Otras formas para que TA558 gane dinero serían vender o usar los detalles de la tarjeta de crédito robada, vender PII del cliente, chantajear a personas de alto interés o vender acceso a la red del hotel comprometido a bandas de ransomware.